CONTINUITÉ DU SERVICE ZEENDOC

Suite aux récentes déclarations gouvernementales sur d’éventuelles coupures de courant durant l’hiver prochain, nous souhaitions vous informez que Zeendoc ne sera pas plus impacté cet hiver que les hivers précédents.

Nos datacenters partenaires ont déjà anticipé ce type d’évènements qui ne sont pas exceptionnels pour eux :

- - Comme tout au long de l’année, des groupes électrogènes prennent le relai en cas de coupure : système testé tous les trimestres et aussi une fois par an via une simulation de coupure de courant afin d'en vérifier le fonctionnement,

- - Acquisition et installation de cuve complémentaire permettant plus d'autonomie,

- - Identification de fournisseurs de carburant en livraison rapide.

Sachez que maintenir la qualité de service qui fait la force de Sages Informatique et de son produit phare Zeendoc est notre raison d’être

et que toutes nos équipes restent mobilisées.

Malware, phishing, ransomware… Les cyberattaques sont en croissance constante et peuvent toucher toutes les entreprises, à commencer par les PME. Justement, pour ces dernières, qui n’ont pas forcément de responsable sécurité informatique – que l’on appelle RSSI dans les grandes entreprises, pour responsable sécurité des systèmes d’information – la cybersécurité prend une tonalité particulière. Les cyberattaques peuvent mettre en suspend l’activité, voire tout simplement la stopper. De plus, en 2021, les solutions et les services Cloud en France représentaient plus de 16 milliards d’euros et pourraient dépasser la barre des 27 milliards en 2025. Les tendances sont à la hausse pour un marché de plus en plus attaqué.

Il arrive souvent que des PME de plusieurs centaines d’employés, notamment si elles sont sous-traitantes d’industriels, soient accompagnées par leurs commanditaires. Des cahiers des charges sévères sont établis et des procédures de sécurité sont mises en place.

Cependant, des millions de TPE et PME, des secteurs du commerce ou des services, peuvent se retrouver « seules » face à cette problématique de sécurité. Il leur faut absolument protéger les données et les documents contre les cyberattaques. De plus, dans une petite ou moyenne entreprise, la sécurité passe par la disponibilité, la confidentialité et l’intégrité des documents. C’est ce que propose Zeendoc.

Qu’est-ce qu’une cyberattaque contre une entreprise ?

Une cyberattaque se définit comme une action informatique malveillante, ne venant pas toujours l’extérieur de l’entreprise, souvent pour des raisons malhonnêtes, Ce qui peut menacer l’intégrité du système informatique (SI) et donc, de façon générale, toute l’information de l’entreprise.

Ses formes sont nombreuses. Comme le vol de données. Ou aussi le phishing (hameçonnage) qui consiste à tromper une personne sur Internet pour récupérer ses données personnelles (comptes, identifiants, codes d’accès, mots de passe…), ou les informations administratives ou bancaires d’une entreprise. Le plus souvent, le hacker, ou pirate, se fait passer pour un tiers de confiance, c’est-à-dire une banque ou un service public.

Autre variante : l’action par un ransomware, littéralement logiciel rançonneur, encore appelé rançongiciel. Elle s’apparente à du kidnapping : cela se présente sous forme d’un logiciel malveillant qui s’installe automatiquement, par exemple dès que vous ouvrez une pièce jointe, et qui prend en otage vos données. Le pirate informatique à l’autre bout de la ligne exige une rançon en échange de la libération des données.

À noter que dans ce cas bien précis, les pirates en profitent généralement pour exfiltrer les données en plus de les chiffrer et menacer de les divulguer. De plus, même si la rançon permet dans la majorité des cas de récupérer les données, il arrive que celles-ci ne soient jamais récupérées. Enfin, les pirates s'échangent (ou plutôt se revendent) les bonnes adresses. Une entreprise qui s'est faite hacker une fois et qui a payé est d'autant plus susceptible d'être à nouveau la cible d'autres groupes de pirates.

Enfin, le "spoofing", c’est-à-dire l’usurpation d’identité électronique. Il s’agit d’attaques visant purement et simplement à voler une identité électronique, l’e-mail (e-mail spoofing) ou l’adresse IP (IP spoofing), pour se livrer ensuite à des activités délictuelles en lieu et place d’un individu ou d’une entreprise.

Résultat : une cyberattaque peut permettre à un hacker de voler, modifier ou détruire un système sensible de votre entreprise. Et avec les réseaux et le développement du cloud, ainsi que tous les nouveaux capteurs de données comme l’IoT (Internet des objets), les menaces ne font qu’augmenter.

Car les chiffres sont alarmants : 54 % des entreprises françaises ont été attaquées en 2021 d’après le Baromètre de la cybersécurité en entreprise CESIN 2022. Un promoteur immobilier a ainsi été victime d’un vol et a été délesté de plus de 35 millions d’euros par des cybercriminels. Selon l’Agence nationale de la sécurité des systèmes d’information (ANSSI), les attaques par ransomware auraient progressé de 255 % par rapport à 2019.

Les conséquences sur l’activité peuvent être dramatiques. Une cyberattaque a un impact direct sur business, et le coût de la remise en état du SI et de la récupération de données est énorme : 27 % du CA annuel (selon le Rapport cybersécurité de l’ANSSI (l’Autorité Nationale en matière de Sécurité de défense des Systèmes d’Information). Beaucoup déposent même le bilan dans les dix-huit mois !

Le top 7 des cybermenaces pour les PME

Dégradation ou vol de données

Perte irréversible de données (comptables, clients, commandes…), espionnage industriel : la dégradation ou le vol de données sont l’une des plus graves menaces des cyberattaques.

De nombreuses cyberattaques ont été signalées ces dernières années, en particulier dans le secteur de la santé concernant les données personnelles qui sont touchées en priorité, mais aussi dans les PME pour les données bancaires.

Logiciel malveillant

Un malware, ou maliciel, est un logiciel malveillant, hostile, qui a pour but de pénétrer sans accord dans un ordinateur ou un système informatique et, dans la majorité des cas, de le dégrader. Virus, faux logiciel de sécurité, espion, cheval de Troie… il y en a plusieurs catégories, ils s’infiltrent et endommagent le système ou reste le plus discret possible afin d'espionner ou simplement de se servir de l'ordinateur compromis comme serveur de rebond pour perpétrer d'autres attaques.

Attaque d’applications

Les applications web se multiplient, la sécurité informatique passe donc aussi par là. Et il y a des failles de sécurité qui font qu’un hacker peut injecter de petits programmes (des « scripts ») directement dans une de vos pages web, pour accéder à vos données, usurper votre identité ou recueillir des informations.

Usurpation d’identité

Parmi les attaques les plus courantes, qui peuvent être dramatiques notamment dans une PME lorsqu’elle vise les services financiers par exemple. L’attaque avec usurpation d’identité vise à obtenir un accès autorisé au SI en se faisant passer pour des utilisateurs accrédités.

Ransomware

Un ransomware est un programme qui va bloquer l’accès à des fichiers en les chiffrant de façon particulière, et en réclamant le paiement d’une rançon pour obtenir le déchiffrement de vos données.

Botnet

Le botnet, contraction de « robot » et « network », est un logiciel de type cheval de Troie permettant de prendre le contrôle d’un ou plusieurs ordinateurs qu’il a au préalable infecté, en les reliant dans un réseau pour les gérer à distance.

Attaque par déni de service distribué

Avec ces attaques dites par déni de service (DoS) ou déni de service distribué (DDoS), un hacker va surcharger votre serveur ou votre infrastructure en les « bombardant » de trafic hostile. Votre serveur sera alors ralenti, et va se trouver dans l’incapacité de traiter des demandes entrantes des « vrais » utilisateurs. Votre site sera bloqué, votre SI inefficace.

Les 5 conséquences d’une cyberattaque pour les entreprises

Ce sont les PME qui sont finalement les plus gravement menacées par les cyberattaques, car, comparées aux grandes entreprises, elles se montrent plus vulnérables. C’est le cas, en particulier, pour l’e-commerce et ses données clients sensibles. Blocage du site, perte financière, perte de réputation… voici les principales conséquences des cyberattaques.

Perte de données sensibles

La perte de données, si le système de sauvegarde n’est pas optimal, peut être irréversible.

Paralysie des systèmes

La paralysie du système d’information va bloquer la production, ralentir les ventes. Finalement, c’est le chiffre d’affaires qui va être impacté.

Fragilisation du système de sécurité

Une attaque peut mettre à mal la sécurité de l’entreprise, et l’exposer.

Atteinte à la réputation

Souvent, la sécurité est un élément essentiel de la politique de communication de l’entreprise. L’image est essentielle au bon développement, il faut la maîtriser.

Préjudice commercial

La perte de données, une image égratignée… Tout cela va créer un préjudice commercial qui peut être très important.

Comment protéger ses informations contre les cybermenaces ?

Face à toutes ces cybermenaces, il est primordial pour une entreprise de protéger ses données et documents. Des parades efficaces sont possibles, en particulier au niveau de la GED, gestion électronique de documents, comme avec la solution Zeendoc. Quelques bonnes pratiques sont indispensables, associées à des outils dotés de fonctionnalités précises et poussées.

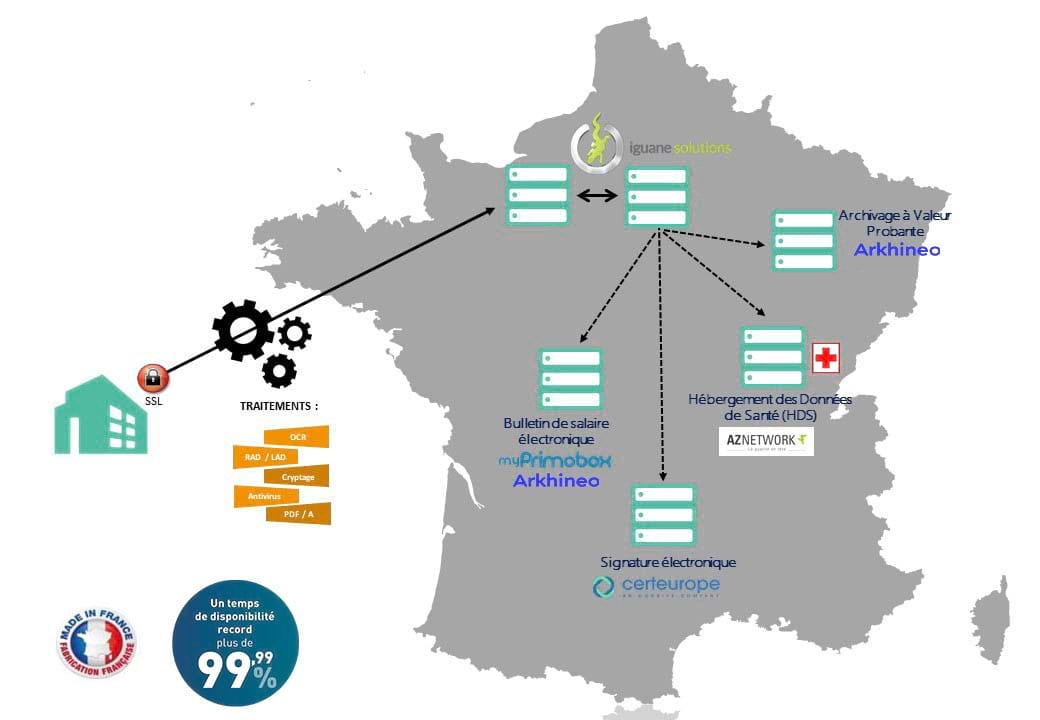

Les solutions employées doivent être hébergées dans des datacenters certifiés. Ainsi Zeendoc stocke les données sur trois datacenters éloignés. Les données doivent aussi être chiffrées, et le chiffrement des données aura une clef par client.

Au premier chef des fonctionnalités ou des actions possibles, le format PDF/A (lire ci-dessous), une version ISO du PDF pour l’archivage et la conservation à long terme de documents. De plus, le contrôle d’empreinte, la gestion des droits et la traçabilité sont cruciaux. Mais encore la conformité RGPD, un hébergement dédié et certifié HDS pour les données de santé, et la réversibilité. Sans oublier le respect de la législation, et la conservation de l’original en complément de la version convertie…

De façon pratique, il y a trois familles de risques pesant sur les documents :

- Les risques sur la disponibilité ;

- Les risques sur la confidentialité ;

- Les risques sur l’intégrité.

Zeendoc répond à chaque risque par des mesures de sécurité intégrées.

UNE ARCHITECTURE SYSTÈME ÉPROUVÉE

La disponibilité

Les serveurs hébergeant l’architecture Zeendoc sont équipés des technologies de pointe. Ils disposent d’alimentations redondantes, de deux cartes réseau connectées chacune à un commutateur réseau différent. Et les documents sont stockés sur des baies conçues et administrées pour obtenir le plus haut niveau de disponibilité.

Enfin, les serveurs sont hébergés au sein de datacenters entièrement sécurisés. Une sauvegarde des données est réalisée de façon régulière. Les documents déposés sont convertis dans le format actuellement considéré comme le plus pérenne : le PDF/A. Les serveurs sont administrés en haute disponibilité, et sont supervisés continuellement.

La confidentialité

Après avoir été traités et valorisés, les documents sont chiffrés avec une clef spécifique à chaque client, en ayant recours au protocole AES. Dès la connexion à une armoire Zeendoc, les communications entre le poste de l’utilisateur et les serveurs Zeendoc sont chiffrées au sein d’un tunnel TSL.

Les accès physiques aux datacenters sont limités aux personnes autorisées. Les services et les serveurs de Zeendoc sont régulièrement soumis à des analyses de vulnérabilité et à des tests d'intrusion.

L’intégrité

Contrairement à ce qui se passe lorsque l’on accède à un document sur un serveur local classique, pour un document archivé au sein de Zeendoc les utilisateurs accèdent juste à une copie du document. Quelles que soient les actions réalisées sur cette copie, l’original n’est pas impacté. Régulièrement, un contrôle d’intégrité́ est lancé sur les documents archivés au sein de Zeendoc.

Bref, l’externalisation de la gestion des documents d’une entreprise auprès d’une telle solution est un bon moyen de contribuer à la sécurité de l’information d’une entreprise n’ayant pas de responsable informatique ou du moins pas les moyens d’assurer la sécurité de ses documents critiques. Les risques, on l’a vu, sont variés, et toujours pénalisants. Il conviendra, en complément de ce type de solutions, de mettre en place des mesures techniques et organisationnelles pour garantir la cybersécurité en complément des mesures intégrées à Zeendoc. Comme la mise en place d’un PRA (Plan de Reprise d'Activité) pour redémarrer l’informatique sur un site de secours et sécuriser la continuité de l’activité.